不正アクセス

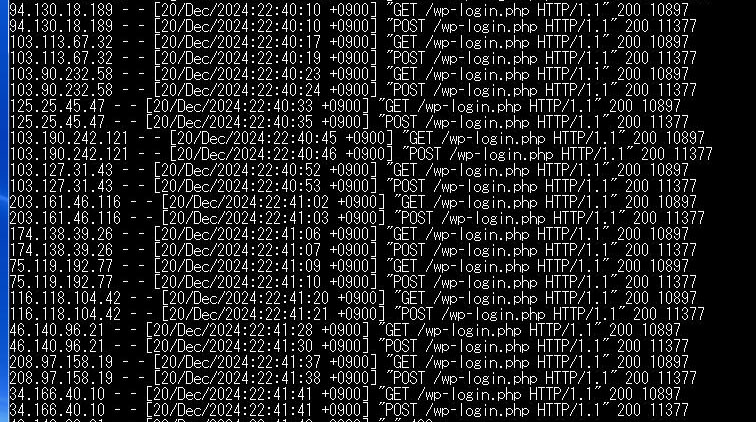

access.logを見てみるとワードプレスにログインしようと試みたログが多数出てきます。画像はクローラーによるもの思われますが、行儀の良くないクローラーもいますのであまり気持ちの良いものではありません。他にも1秒間に数十回アクセスしているlogもあります。これはツールを使った自動化によるものでしょう。

面白い中に、ユーザー名をyakiniku、tenpura、sushi、oden、chikuwabuなどでアクセスしているものもありました。

サーバーを公開してから毎日、すごい数の不正アクセスがあります。

logに残っているIPアドレスから、クローラーがspamかどうかはCleanTalkにて調べることができます。

上のlog、最上段の94.130.18.189を調べた結果と2段目の103.113.67.32の結果です。

2つとも、spam and brute force attacksでした。他も似たようなものだと思います。

ブルートフォースアタック

ブルートフォースアタック(Brute-force attack)とはパスワードの考えられるすべての組み合わせを試す方法です。昔からありました。総当たり攻撃とも呼ばれています。

例えば、パスワードが数字のみの4桁であれば

組合せは10の4乗になりますから10,000通りとなります。10,000通りの組合せを順番に試すうちに、どこかで正しいパスワードにあたります。これを人間の手で行っていては時間と手間ばかりがかかりますが、PCにプログラムし自動化することで解読時間も短縮できます。

今のPCの性能であれば数字4桁の解読時間は瞬時と言われています。

サーバーに限らず、普段から大事なパスワードはなるべく大文字小文字の英数字にしたほうが良いです。

パスワード長さと解読時間

先程説明したように数字4桁の組合せは10,000通りでした。

アルファベット大文字のみor小文字のみ4桁では26の4乗になり456,976通り

大文字小文字の英数字6桁 26+26+10=62 62の6乗 568億23万5584通り

大文字小文字の英数字8桁 62の8乗 218兆3401億558万4896通り

独立行政法人情報処理推進機構(IPA)が2008年に行った試験によれば、パスワード解析には以下の時間が必要となります。(Wikipediaより)

| 使用する文字種類 | 4桁 | 6桁 | 8桁 | 10桁 |

| 大文字or小文字の英字 | 3秒 | 37分 | 17日 | 32年 |

| 大文字小文字の英数字 | 2分 | 5日 | 50年 | 20万年 |

| 大文字小文字の英数字+記号 | 9分 | 54日 | 1千年 | 1千万年 |

2008年のデータなので、PCのスペックが上がった今では更に解読時間が短縮されていると思われます。

大事なパスワードは大文字小文字を組合せた英数字8桁以上、推測されにくいものでなるべく長いもので作成するべきとなります。